Common Vulnerabilities and Exposures (CVE) – список известных уязвимостей и дефектов безопасности.

Цель CVE – выявлять, описывать и каталогизировать информацию о публично раскрытых уязвимостях. Список создавался для унификации именования и регистрации обнаруженных дефектов безопасности. CVE позволяет специалистам по безопасности, инструментам обнаружения уязвимостей и базам данных уязвимостей получать и обмениваться информацией о конкретных дефектах. Благодаря этому они могут быть уверены, что имеется ввиду одна и та же проблема.

CVE создана и поддерживается компанией MITRE. MITRE Corporation – американская некоммерческая организация, специализирующаяся в области системной инженерии. Организация поддерживает проекты в различных областях, таких как космическая безопасность, информатика в здравоохранении, кибербезопасность и других. Также MITRE поддерживает систему классификации недостатков безопасности CWE (Common Weakness Enumeration).

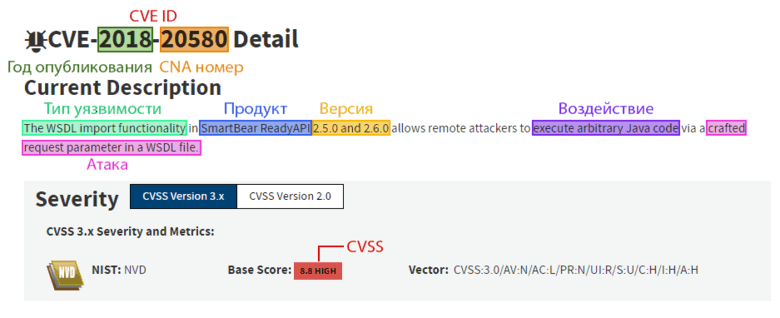

CVE не позиционируется как база данных уязвимостей, скорее это их перечисление, "словарь", который позволяет сопоставлять данные из различных источников. CVE – это список, который состоит из записей. Каждая из них описывает одну общеизвестную уязвимость. Запись об уязвимости содержит следующие разделы: CVE ID, Reference, Description. CVE ID начинается с префикса CVE- и записывается с указанием года, в котором было сообщено об уязвимости и номера, присвоенного CNA (CVE Numbering Authorities).

CNA – это разработчики ПО, Bug Bounty программы и другие организации, занимающиеся поиском уязвимостей, уполномоченные добавлять новые записи в CVE.

Описание уязвимости в CVE строится по одному шаблону. В нём говорится, что <проблема> в <версии> <продукта> приводит к <воздействию> в результате <атаки>.

К каждой записи должна прилагаться хотя бы одна ссылка на отчёты об уязвимости, рекомендации разработчика или другие информационные ресурсы.

Для того чтобы уязвимость включили в CVE, она должна соответствовать критериям:

Жизненный цикл новой записи CVE строится по следующему сценарию:

Запись CVE может быть отмечена как RESERVED, DISPUTED, REJECT. Отметка RESERVED ставится для записи, ID которой зарезервирован CNA или исследователями безопасности, но детали о которой пока не раскрываются. Когда исследователи не согласны друг с другом о том, является ли конкретная проблема уязвимостью или нет, записи CVE ставится отметка DISPUTED. В таких случаях программа CVE не определяет какая сторона права, а обращает на этот спор внимание и пытается предоставить любые ссылки для лучшего информирования о проблеме. Запись, отмеченная как REJECT, не принимается как запись CVE. Чаще всего причина, по которой запись отклонили указывается в описании.

Записи CVE короткие и не содержат подробных технических деталей или оценки опасности уязвимости. Поэтому на основе данных CVE строятся базы данных уязвимостей, расширяющие и дополняющие её, например, NVD (National Vulnerability Database). В добавок к имеющимся данным из CVE, в базе NVD указывается дополнительная информация, такая как оценка CVSS (Common Vulnerability Scoring System), классификация ошибок по CWE, перечень затронутых платформ в формате CPE (Common Platform Enumeration).

Найти запись CVE по ключевым словам можно на её официальном сайте. База NVD предоставляет расширенный вариант поиска записей об уязвимостях, например, по ОС, имени вендора, названию или версии продукта, типу, серьёзности или воздействию уязвимости.

Кроме базы NVD, CVE используется и в других базах данных уязвимостей, например, Vulners и VulDB.

Vulners – агрегатор и поисковик по контенту в сфере информационной безопасности. Он позволяет искать новости и статьи об уязвимостях, патчи, эксплоиты и многое другое.

VulDB – база уязвимостей, предоставляющая информацию о менеджменте уязвимостей и реагированию на инциденты. Также она специализируется на аналитике трендов информационной безопасности. Это помогает специалистам по информационной безопасности прогнозировать будущие угрозы и готовиться к ним.

CVE бесплатна для публичного использования в сторонних базах данных, рекомендациях по безопасности и других продуктах. Её можно использовать для поиска и анализа уязвимостей, а также свободно распространять, при условии, что сами записи CVE не будут изменены. Скачать копию списка CVE можно на странице загрузок.

0