Использование PVS-Studio в GitHub Actions

GitHub Actions — это платформа, позволяющая решать CI/CD задачи, связанные с кодом в репозиториях GitHub. При помощи скриптованных Workflows она автоматизирует реакции на события, происходящие в репозитории. Это позволяет автоматически проверять собираемость проекта и проводить тестирование сразу, как только в репозиторий добавляют новый код. Средой выполнения рабочих нагрузок могут выступать как облачные виртуальные машины, так и локальные агенты с предоставленной вами конфигурацией.

В данной документации рассматривается пример по интеграции PVS-Studio для анализа C и C++ кода. Команды запуска PVS-Studio для анализа C# или Java кода будут отличаться. Смотрите соответствующие разделы документации: "Проверка проектов Visual Studio / MSBuild / .NET из командной строки с помощью PVS-Studio" и "Работа с ядром Java анализатора из командной строки".

Ручной запуск полного анализа

Для того чтобы создать новый Workflow, нужно добавить YAML скрипт в директорию '.github/workflows' репозитория.

Рассмотрим следующий пример скрипта 'build-analyze.yml', который позволяет полностью проверить проект в PVS-Studio:

name: PVS-Studio build analysis

on: workflow_dispatch

jobs:

build-analyze:

runs-on: ubuntu-latest

steps:

- name: Check out repository code

uses: actions/checkout@v4

- name: Install tools

run: |

wget -q -O - https://files.pvs-studio.com/etc/pubkey.txt \

| sudo apt-key add -

sudo wget -O /etc/apt/sources.list.d/viva64.list \

https://files.pvs-studio.com/etc/viva64.list

sudo apt update

sudo apt install pvs-studio

pvs-studio-analyzer credentials ${{ secrets.PVS_STUDIO_CREDENTIALS }}

- name: Build

run: |

cmake -DCMAKE_EXPORT_COMPILE_COMMANDS=On -B build .

cmake --build build -j

- name: Analyze

run: |

pvs-studio-analyzer analyze -f build/compile_commands.json -j

- name: Convert report

run: |

plog-converter -t sarif -o pvs-report.sarif PVS-Studio.log

- name: Publish report

uses: github/codeql-action/upload-sarif@v3

with:

sarif_file: pvs-report.sarif

category: PVS-StudioПоле 'name' в начале задаёт имя текущего Workflow, которое будет отображаться в интерфейсе GitHub.

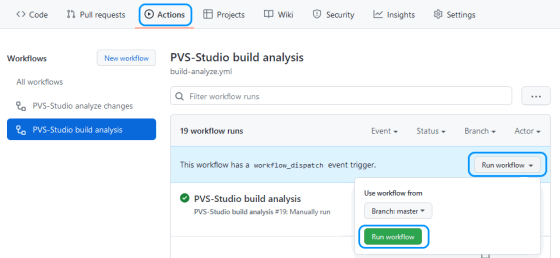

Поле 'on' определяет, при каком событии Workflow должен запуститься. Значение 'workflow_dispatch' указывает, что задача запускается вручную. Чтобы её запустить, нужно нажать кнопку 'Run workflow' у соответствующего Workflow.

Поле 'runs-on' указывает, на какой системе должна выполняться задача. GitHub Actions предоставляет облачные серверы на системах Windows, Linux, macOS. В данном случае используется Ubuntu.

Далее идёт последовательность шагов 'steps', которые выполняют некоторые действия или последовательность команд оболочки.

Шаг 'Check out repository code' скачивает текущую версию кода репозитория.

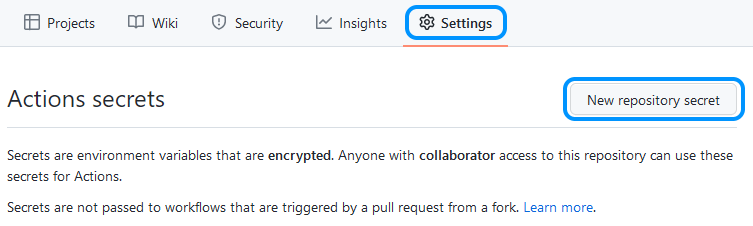

Шаг 'Install tools' устанавливает и активирует PVS-Studio регистрационными данными в систему. Для активации PVS-Studio используется шифрованная переменная 'secrets.PVS_STUDIO_CREDENTIALS', которая содержит идентификатор пользователя и ключ.

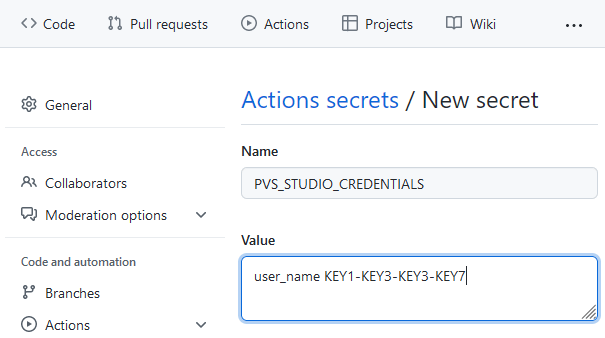

Чтобы создать секрет, перейдите во вкладку 'Settings > Secrets > Actions' и нажмите кнопку 'New repository secret'.

Создайте новую переменную с именем пользователя и ключом. GitHub сохранит её в зашифрованном виде, после чего её нельзя будет посмотреть. Даже в выводе консоли текст переменной будет видоизменен.

Шаг 'Build' выполняет сборку проекта, в данном случае при помощи CMake. Также в нем генерируется файл 'compile_commands.json', который используется анализатором для определения целей анализа.

Шаг 'Analyze' запускает анализ проекта и сохраняет результат в виде внутреннего представления в файл по умолчанию 'PVS-Studio.log'.

Более подробно о параметрах запуска pvs-studio-analyzer смотрите в документации.

Шаг 'Convert report' преобразует отчёт анализатора в требуемое представление, в данном случае – SARIF. Утилита plog-converter позволяет преобразовывать, объединять отчёты с разных запусков анализа и фильтровать сообщения в них.

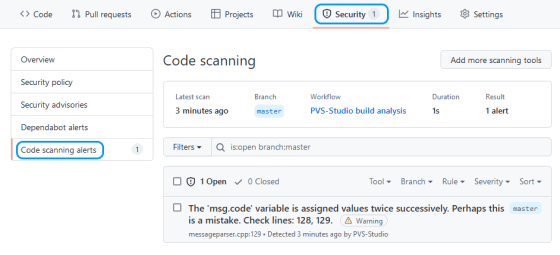

Наконец, шаг 'Publish report' публикует итоговый отчёт, после чего его можно просмотреть во вкладке 'Security'.

Анализ при изменениях в репозитории

Для того чтобы анализировать изменения файлов сразу после того, как они были отправлены в репозиторий, создайте новый скрипт 'analyze-changes.yml'.

name: PVS-Studio analyze changes

on:

push:

paths:

- '**.h'

- '**.c'

- '**.cpp'

jobs:

analyze-changes:

runs-on: ubuntu-latest

steps:

- name: Check out repository code

....

- name: Get list of changed source files

run: |

echo "$(git diff --name-only \

${{ github.event.before }}..${{ github.event.after }})" \

> source-files.txt

cat source-files.txt

- name: Install tools

....

- name: Build

run: |

cmake -DCMAKE_EXPORT_COMPILE_COMMANDS=On -B build .

cmake --build build -j

- name: Analyze

run: |

pvs-studio-analyzer analyze -f build/compile_commands.json \

-S source-files.txt -j

- name: Convert report

....

- name: Publish report

....В нём используется событие запуска 'push', которое стартует, когда в репозитории происходят изменения. При этом в нём заданы фильтры путей 'paths', чтобы анализ запускался только при изменении файлов с исходным кодом.

Шаг 'Get list of changed source files' для шага 'Analyze' получает список изменившихся файлов, которые необходимо проанализировать.

Сборка проекта при этом происходит на случай, если в нём есть генерируемые файлы, содержимое которых появляется только в процессе сборки.

Используя средства GitHub Actions, возможно реализовать самые разные сценарии, в том числе при изменениях не только в главной ветке, но и в других ветках или Pull Request'ах.

Работа с SARIF-отчётами

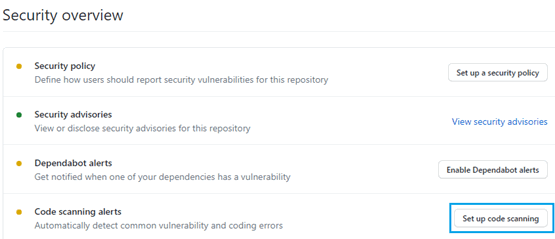

Чтобы GitHub начал анализировать SARIF-файлы, сначала необходимо настроить репозиторий. Открываем свой репозиторий и нажимаем на раздел Security.

Находим пункт Code scanning alerts и нажимаем на кнопку Set up code scanning.

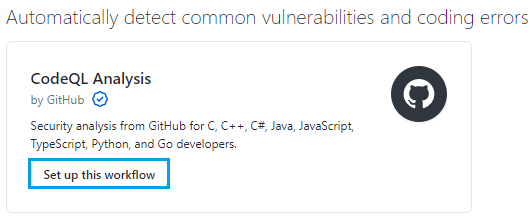

Далее нажимаем на пункт Set up this workflow.

Теперь нужно изменить скрипт анализа. Чтобы участки кода, на которые выдано срабатывание, корректно отображались в разделе Security, перед публикацией SARIF-отчёта нужно преобразовать его пути в относительные при помощи утилиты plog-converter. Для этого нужно использовать флаг ‑‑pathTransformationMode (или -R) и ‑‑srcRoot (или -r). Подробнее о параметрах утилиты plog-converter можно прочитать здесь. Пример конвертации отчёта:

- plog-converter report.log -t json -n relative -R toRelative -r $PWD

- plog-converter relative.json -t sarif -n PVSSarif -r file://Полные скрипты анализа будет выглядеть так:

name: PVS-Studio build analysis

on: workflow_dispatch

jobs:

build-analyze:

runs-on: ubuntu-latest

steps:

- name: Check out repository code

uses: actions/checkout@v4

- name: Install tools

run: |

wget -q -O - https://files.pvs-studio.com/etc/pubkey.txt \

| sudo apt-key add -

sudo wget -O /etc/apt/sources.list.d/viva64.list \

https://files.pvs-studio.com/etc/viva64.list

sudo apt update

sudo apt install pvs-studio

pvs-studio-analyzer credentials ${{ secrets.PVS_STUDIO_CREDENTIALS }}

- name: Build

run: |

cmake -DCMAKE_EXPORT_COMPILE_COMMANDS=On -B build .

cmake --build build -j

- name: Analyze

run: |

pvs-studio-analyzer analyze -f build/compile_commands.json -j

- name: Convert report

run: |

plog-converter PVS-Studio.log -t json -n relative

-R toRelative -r $PWD

plog-converter relative.json -t sarif -n pvs-report -r file://

- name: Publish report

uses: github/codeql-action/upload-sarif@v3

with:

sarif_file: pvs-report.sarif

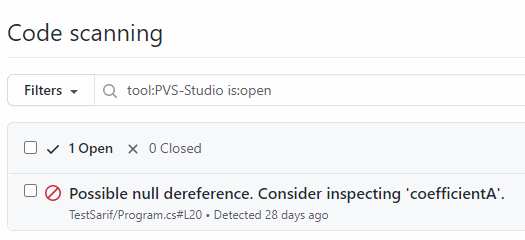

category: PVS-StudioПосле исполнения задачи можно будет посмотреть срабатывания статического анализатора в разделе Security.

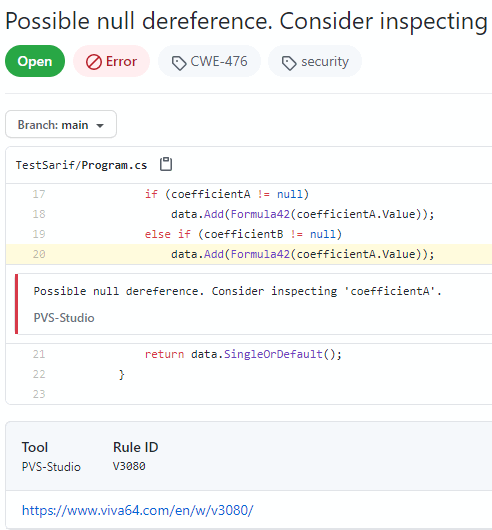

Кликнув на срабатывание анализатора, можно посмотреть участок кода, на котором есть потенциальная ошибка.